恶意软件的“潜伏”艺术 剖析利用Windows WMI进行入侵的技术与防御策略

在网络安全攻防的战场上,恶意软件的进化从未停歇。一种高度隐蔽、持久性强的攻击方式日益受到关注:恶意软件利用Windows操作系统内置的Windows Management Instrumentation(WMI)组件进行“潜伏”与入侵。这种技术不仅绕过了许多传统安全产品的检测,还为攻击者提供了对受感染计算机系统服务的深度控制能力。本文将深入剖析其利用的产品基础、核心技术原理,并探讨相应的防护策略。

一、被利用的“合法”产品:Windows WMI简介

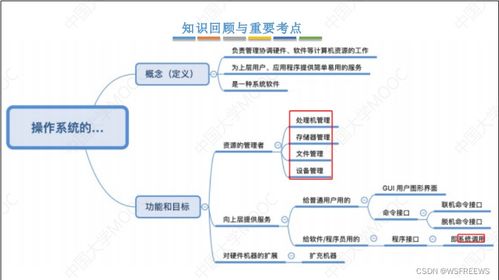

Windows Management Instrumentation (WMI) 是微软基于Web-Based Enterprise Management (WBEM) 标准实现的一套核心管理技术。它本质上是一个Windows操作系统内置的、功能强大的管理基础设施,旨在为管理员提供统一的接口,以查询、配置、监控和管理本地及远程计算机上的几乎所有软硬件资源,从CPU、内存到系统服务、事件日志,无所不包。

由于其深度集成于系统、功能全面且执行权限高,WMI本是一个极佳的合法管理工具。正是这些特性——普遍存在、高权限、丰富的功能接口以及脚本执行能力——使其成为了攻击者眼中极具吸引力的“寄生”载体和持久化通道。攻击者可以滥用这些合法的功能来达成恶意目的,实现“living-off-the-land”(靠山吃山),即利用系统自带工具进行攻击,极大增加了检测难度。

二、恶意软件的“潜伏”技术与入侵链条

恶意软件利用WMI进行“潜伏”和入侵,通常遵循一个精心设计的链条,核心在于隐蔽、持久和功能执行。

- 初始入侵与权限获取:攻击通常始于社会工程学(如钓鱼邮件)、漏洞利用(如未修补的系统或应用漏洞)或其他恶意软件下载器。一旦攻击者获得初始立足点(通常是用户级或系统级权限),便会着手建立持久化机制。

- WMI持久化机制的滥用:这是“潜伏”的核心。WMI提供了多种机制,允许脚本或命令在特定事件触发或定期执行。恶意软件常通过创建恶意的WMI类、实例或事件订阅来实现。

- 事件订阅:这是最隐蔽的方式之一。攻击者可以创建一个WMI事件过滤器(Filter),监听特定系统事件(如系统启动、特定用户登录、特定进程创建等)。当事件发生时,与之绑定的WMI消费者(Consumer,如

ActiveScriptEventConsumer)会自动执行预置的恶意脚本(VBScript、JScript或PowerShell代码)。这样,恶意代码的执行看起来像是系统正常的WMI活动,而非外部进程。

- 数据存储:恶意代码、配置信息甚至窃取的数据可以直接存储在WMI仓库(Repository)的自定义类属性中。WMI仓库是系统的一部分,通常不会被普通文件扫描检测到,为恶意负载提供了安全的藏身之处。

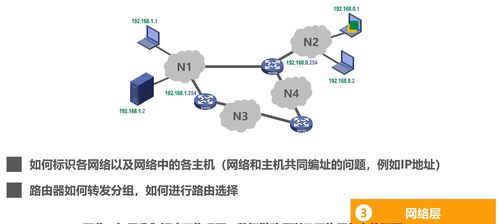

- 远程执行与横向移动:WMI原生支持远程管理。攻击者在控制一台主机后,可以利用WMI的远程协议(DCOM over RPC)在局域网内横向移动,远程执行命令、部署负载,而无需向磁盘写入新的可执行文件,极大减少了暴露风险。

- 对计算机系统服务的操控:通过WMI,恶意软件可以深度操控目标系统。

- 服务管理:使用WMI的

Win32_Service类,攻击者可以查询、停止、禁用关键安全服务(如杀毒软件、防火墙),或者创建新的隐藏服务来驻留恶意代码。

- 进程创建与管理:通过

Win32_Process类,可以远程创建进程,执行恶意命令。

- 信息收集:WMI是绝佳的系统侦察工具。攻击者可以悄无声息地查询硬件配置、安装的软件、网络设置、用户账户、运行进程等敏感信息,为后续攻击做准备。

- 隐身与反调试:恶意脚本可以通过WMI动态检测虚拟机或沙箱环境(如查询特定硬件型号、进程名),并改变行为以避免分析。

三、产品与技术层面的对抗策略

面对这种利用合法系统组件的高级威胁,防御需要从产品和技术两个层面进行纵深部署。

技术层面(预防、检测与响应):

1. 最小权限原则与强化配置:严格限制用户和管理员的权限,禁用非必要的WMI远程访问。通过组策略限制WMI脚本执行,或对WMI活动启用详细审计。

2. 深度行为监控与异常检测:安全产品(如EDR、高级杀毒软件)需超越静态文件扫描,深入监控WMI活动序列。重点关注异常的事件订阅创建(尤其是由非管理员或非系统进程创建的)、可疑的WMI类/实例修改、以及通过WMI发起的远程进程创建和命令行执行。建立WMI操作的正常行为基线,对偏离行为进行告警。

3. 内存与无文件攻击检测:由于WMI攻击常涉及无文件技术,安全解决方案必须具备强大的内存扫描和行为分析能力,能够检测出由wmiprvse.exe(WMI提供程序宿主进程)等合法进程加载的恶意脚本和代码。

4. 威胁狩猎与取证分析:安全团队应主动进行威胁狩猎,定期使用PowerShell命令(如Get-WmiObject -Namespace root\Subscription -Class __EventFilter)或专用工具检查系统中的WMI事件订阅、消费者和绑定。在应急响应时,WMI仓库必须作为关键取证源进行检查。

产品与服务层面:

1. 部署新一代终端安全平台:采用集成了EDR能力的终端防护产品,这些产品能够关联进程、网络、WMI事件等多维度数据,提供完整的攻击链条可视化,有效识别WMI滥用行为。

2. 网络分段与微隔离:在内部网络实施严格的分段策略,限制WMI(通常使用135、445等端口)等管理协议的不必要横向通信,即使一台主机失陷,也能有效遏制攻击者利用WMI进行横向移动。

3. 安全运维与补丁管理服务:保持操作系统和所有应用软件的最新状态,及时修补可能被利用作为初始入侵载体的漏洞。建立完善的配置管理数据库(CMDB)和安全基线,确保WMI配置符合安全要求。

4. 安全意识培训:最终用户往往是防御链条的第一环。通过培训提升员工识别钓鱼邮件和社会工程学攻击的能力,能从源头上减少初始入侵事件。

###

恶意软件利用Windows WMI进行“潜伏”和入侵,代表了当前网络攻击中一种高度规避性、持久化的趋势。它模糊了合法管理活动与恶意行为之间的界限,对传统的基于签名和文件扫描的安全产品构成了严峻挑战。防御者必须深刻理解WMI等系统底层技术的双刃剑特性,将防御重点从单纯的“黑名单”拦截转向“行为分析”和“异常检测”,构建起覆盖终端、网络、运维和人员的立体化防御体系,方能在与隐蔽威胁的持续对抗中占据主动。

如若转载,请注明出处:http://www.pcaxskpfr.com/product/39.html

更新时间:2026-03-01 18:43:30